譯者:知道創宇404實驗室翻譯組

原文鏈接:https://www.intezer.com/blog/cloud-workload-protection/attackers-abusing-legitimate-cloud-monitoring-tools-to-conduct-cyber-attacks/

介紹

TeamTNT是一個網絡犯罪組織,其目標是包括Docker和Kubernetes實例在內的雲環境。該組織先前已使用多種工具進行了記錄,包括加密礦工和Amazon Web Services(AWS)憑證竊取蠕蟲。

TeamTNT還被發現使用了惡意Docker鏡像,該鏡像可在Docker Hub上找到,以感染受害者的服務器。現在該小組正在發展。在Intezer觀察到的近期攻擊中,TeamTNT通過濫用Weave Scope來使用一種新技術,該工具可為用戶提供對其雲環境的完全訪問權限,並與Docker,Kubernetes,分佈式雲操作系統(DC / OS)集成在一起,和AWS Elastic Compute Cloud(ECS)。攻擊者安裝此工具是為了映射受害者的雲環境並執行系統命令,而無需在服務器上部署惡意代碼。

據我們所知,這是攻擊者首次使用合法的第三方軟件來瞄準雲基礎架構。濫用時,Weave Scope可以使攻擊者完全了解並控制受害人云環境中的所有資產,本質上是充當後門。

下面我們將描述攻擊流程和攻擊者對Weave Scope的使用。

攻擊流程

除加密礦工和惡意腳本外,TeamTNT的攻擊通常還涉及使用來自Docker Hub的惡意Docker映像。Intezer觀察到的近期攻擊的獨特之處在於,該組織濫用了一種稱為Weave Scope的合法開放源代碼工具,以完全控制受害者的雲基礎架構。

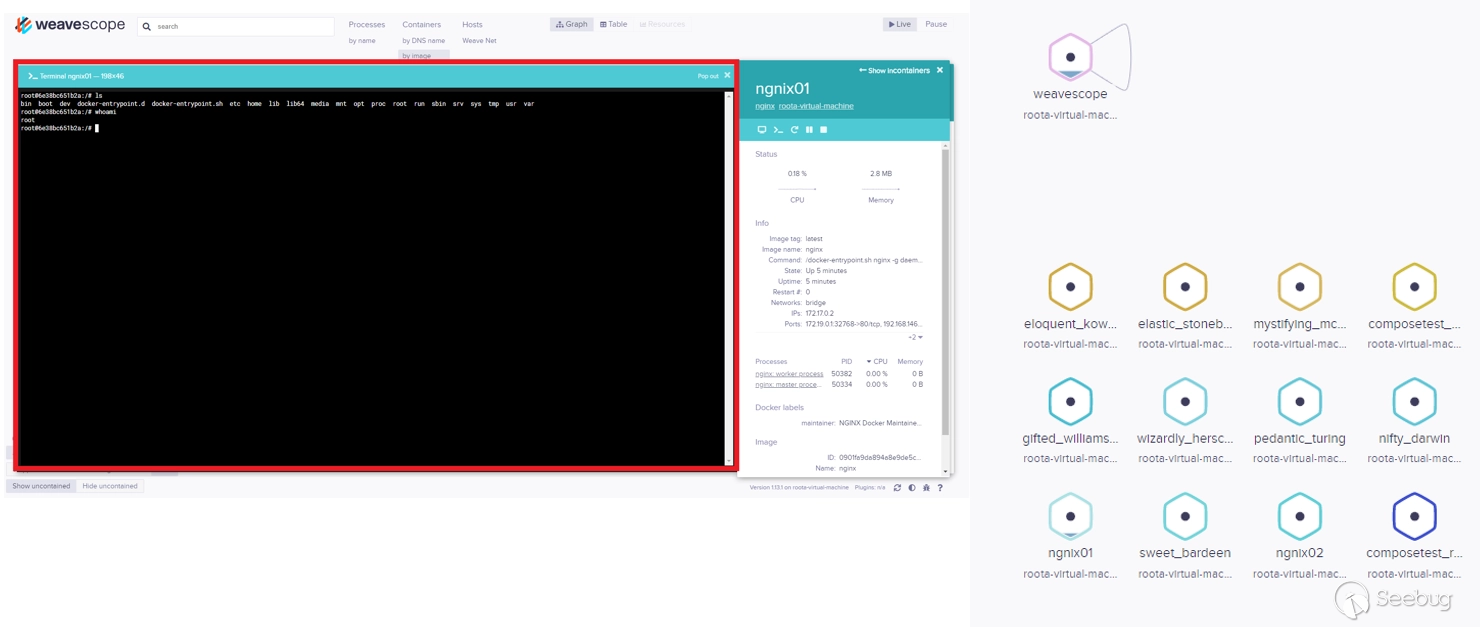

Weave Scope是Weave Works的開源工具,是該公司提供用於處理容器化應用程序的自動化工具。它提供了對Docker和Kubernetes的監視,可視化和控制。通過使用可從瀏覽器訪問的儀錶板,用戶可以完全控制基礎結構,包括有關容器,進程和主機的所有信息和元數據。

Weave Scope是一個功能強大的實用程序,它使攻擊者可以控制受害者服務器環境的所有信息,並具有控制它們的能力,包括:已安裝的應用程序,雲工作負載之間的連接,內存和CPU的使用以及具有以下內容的現有容器的列表:在任何這些容器中啟動,停止和打開交互式外殼的能力。通過安裝合法的工具(例如Weave Scope),攻擊者可以獲得所有好處,就好像他們在服務器上安裝了後門程序一樣,而工作量大大減少,並且無需使用惡意軟件。

上圖是Linux服務器的Weave Scope可視化效果。左側是基於Nginx的容器的開放式終端。右邊是服務器上所有容器的視圖。

為了在服務器上安裝Weave Scope,攻擊者使用暴露的Docker API端口並使用乾淨的Ubuntu映像創建一個新的特權容器。容器配置為將容器的文件系統安裝到受害服務器的文件系統,從而使攻擊者可以訪問服務器上的所有文件。給容器的初始命令是下載並執行幾個加密礦工。

然後,攻擊者試圖通過在主機服務器上設置名為“hilde”的本地特權用戶並使用它來通過SSH重新連接來獲得對服務器的根訪問權限。

接下來,攻擊者下載並安裝Weave Scope。如Weave Scope的git中的安裝指南所述,只需很少的命令即可完成該工具的安裝。

转载请注明:IAMCOOL » 攻擊者濫用合法的雲監控工具進行網絡攻擊