作者:啟明星辰ADLab

1、概述

啟明星辰AdLab近期追蹤到一個新出現的 Android 惡意木馬樣本,該惡意木馬主要通過釣魚 APP 來竊取用戶銀行及理財 APP 登錄憑證,能夠通過創建本地代理來竊取 Google 賬戶登錄憑證,且具備遠程控制感染機的能力。依據樣本關聯分析我們發現,該同類型的樣本之前被 Mcafee 披露過(其在8月28日將該銀行木馬命名為:Android/MoqHao),並且還發現惡意代碼背後的黑客早在2013年就開始針對韓國的手機用戶進行釣魚攻擊。直到2015年,該黑客組織開始利用偽造的 Chrome 更新消息來進行傳播,並且開始利用QQ空間等社交網絡賬戶來配置 C&C 服務器地址。本次啟明星辰ADLab追蹤到的惡意代碼樣本為9月中旬的最新樣本,該樣本利用了百度賬戶來設置 C&C 服務器,不過 C&C 服務器 IP 進行了加密處理。通過對該惡意代碼的分析我們發現其具有如下特點:

- 通過短信傳播。

- 偽裝成 Chrome 瀏覽器更新欺騙用戶下載。

- 通過 BASE64 編碼將惡意 dex 文件隱藏於資源目錄。

- 創建手機代理服務的方式來竊取 Google 賬戶憑證。

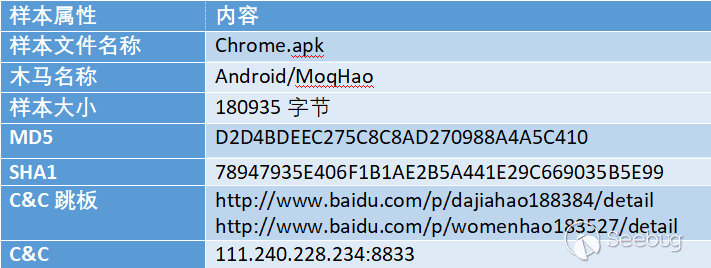

- 通過百度個人賬戶來更新 C&C 服務器地址。目前涉及到的攻擊者百度賬戶頁面有http://www.baidu.com/p/dajiahao188384/detail 和http://www.baidu.com/p/womenhao183527/detail,解密后的 C&C 服務器地址為:111.240.228.234:8833。

- 利用加密的 WebSocket 協議通信。

- 使用了類似 RPC 的機制來實現遠程控制。

- 替換合法金融類 APP 為釣魚 APP,竊取登錄憑證。

該樣本相關信息見表1:

2、木馬行為簡介

該惡意木馬偽裝成 Chrome 瀏覽器更新包來欺騙用戶下載,並且該惡意木馬運行後會不斷提示用戶激活其設備管理員權限(見圖1),一旦其設備管理員權限被激活,該惡意木馬就隱藏自身的圖標。這樣,普通用戶很難卸載掉該惡意木馬,從而使該惡意木馬長期駐留在受害用戶的設備中。