作者:安天

來源:《“綠斑”行動——持續多年的攻擊》

1、概述

在過去的數年時間裡,安天始終警惕地監測、分析、跟蹤着各種針對中國的APT攻擊活動,並謹慎地披露了“海蓮花”(APT-TOCS)、“白象”(White Elephant)、“方程式”(Equation)等攻擊組織的活動或攻擊裝備分析,同時也對更多的攻擊組織和行動形成了持續監測分析成果。本報告主要分析了某地緣性攻擊組織在2015年前的攻擊活動,安天以與該地區有一定關聯的海洋生物作為了該攻擊組織的名字——“綠斑”(GreenSpot)。為提升中國用戶的安全意識,推動網絡安全與信息化建設,安天公布這份報告。

綜合來看,“綠斑”組織的攻擊以互聯網暴露目標和資產為攻擊入口,採用社工郵件結合漏洞進行攻擊,其活躍周期可能長達十年以上。

1.1 疑似的早期(2007年)攻擊活動

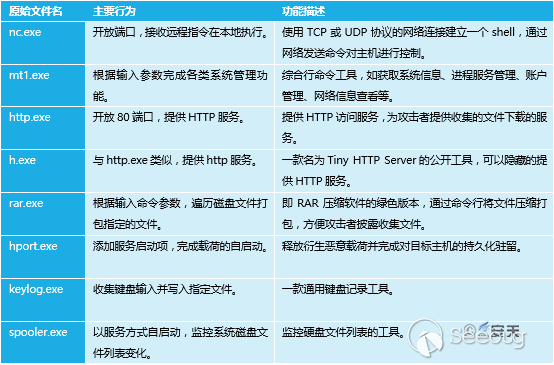

在2007年,安天對來自該地區的網絡入侵活動進行了應急響應,表1-1是在相關被攻擊的服務器系統上所提取到的相關攻擊載荷的主要行為和功能列表。

這些工具多數為開源或免費工具,從而形成了攻擊方鮮明的DIY式的作業風格。由於這些工具多數不是專門為惡意意圖所編寫的惡意代碼,有的還是常見的網管工具,因此反而起到了一定的“免殺”效果。但同時,這種DIY作業,並無Rootkit技術的掩護,給系統環境帶來的變化較為明顯,作業粒度也較為粗糙。同時只能用於控制可以被攻擊跳板直接鏈接的節點,而無法反向鏈接。和其他一些APT攻擊中出現的自研木馬、商用木馬相比,是一種相對低成本、更多依靠作業者技巧的攻擊方式。

转载请注明:IAMCOOL » “綠斑”行動——持續多年的攻擊